这是一个创建于 3092 天前的主题,其中的信息可能已经有所发展或是发生改变。

刚在微博上看到国外小伙伴好像找到了病毒的紧急开关

国外小伙的 MalwareTech twitter https://twitter.com/MalwareTechBlog

MalwareTech 的博客 https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

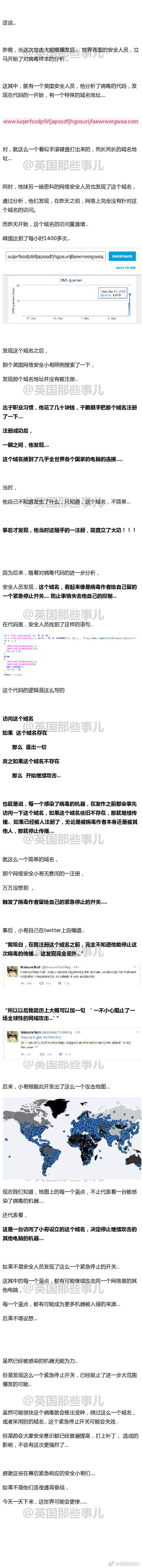

图上的域名 http://iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/

域名 whois

微博图片

57 条回复 • 2017-05-16 10:44:05 +08:00

1

awolfly9 2017-05-13 22:52:12 +08:00

这就是意外的惊喜~

|

2

zhaojjxvi 2017-05-13 22:52:28 +08:00

那已经中了毒了的怎么办。。。

|

4

DoraJDJ 2017-05-13 23:01:22 +08:00

突然感觉有种瘟疫公司的感觉

先把病毒植入到某个国家里的某台电脑,然后通过一定路径传播全球,然而解药就在病毒即将奴役全世界的时候做出来了... |

5

EIlenZe 2017-05-14 00:21:34 +08:00 偏个题

我总觉得很多人把“英国那些事儿”这个账号当成了自己接受国外消息的唯一途径 这样感觉很容易被带方向啊 (不是说楼主哈) |

6

Mazda 2017-05-14 01:04:46 +08:00 via iPhone

新疆西藏那怎么回事

|

7

CFO 2017-05-14 01:13:30 +08:00 via Android 如果这个域名被墙了。。。

|

8

terence4444 2017-05-14 01:18:59 +08:00 via iPhone 上海电信的网络还是有 38% 的几率发作:

不过运营商已经封端口了 |

9

Kyaru 2017-05-14 01:19:52 +08:00 via Android

国内丢包感人。。。

|

10

ynyounuo 2017-05-14 01:24:57 +08:00 via iPhone

不要全文转载…

何况是只知道未经授权就全文转载(或翻译)别家文章信息的微博长微博图片 |

11

Shura 2017-05-14 01:33:58 +08:00 via Android

真是一场闹剧啊

|

12

Perry 2017-05-14 01:43:52 +08:00 via iPhone

域名要是被墙了就

|

13

Mac 2017-05-14 02:26:14 +08:00

厉害了,赶紧给墙举报这个网址 :P

|

14

zhihaofans 2017-05-14 02:35:54 +08:00 via iPhone

@EIlenZe 我也这么觉得,朋友圈里有关国外的大新闻都是从这转的 ,特无语

|

15

rssf 2017-05-14 06:50:14 +08:00 via iPhone

看着像鸡汤文

|

16

pheyer 2017-05-14 07:28:38 +08:00 via iPhone

已经有人测试过,没用

|

17

why1 2017-05-14 07:36:27 +08:00 via Android

那么究竟还要不要断网

|

18

jininij 2017-05-14 07:58:33 +08:00 via Android 我总觉得,这个域名并不单单是一个开关,而是一个反侦查手段。如果这个不存在的域名能访问说明两个问题。

1,这个病毒是运行在沙盒中的,沙盒为了阻止病毒联网,会给所有的网络请求返回成功。那么病毒就会停止传播,以防止自己的传播细节被破解。 2。这个病毒被反编译了。病毒被反编译了,那么每一个会反编译的人都能制作病毒变种。这时候就不只是自己一个人赚钱了。这时候病毒停止传播,力求全身而退。 |

19

peesefoo 2017-05-14 08:32:46 +08:00 via Android

感觉像个段子

|

20

loopio 2017-05-14 08:37:51 +08:00 via Android

估计是个段子。话说怎么知道域名存在不存在?域名不设置解析不就可以了吗?如果是这样黑客也真够傻的,早不把域名注册下来。留给别人?笑话!

|

21

jfcai 2017-05-14 08:39:06 +08:00 via iPhone

那么多内部网络怎么办?

|

22

xyjtou 2017-05-14 08:41:48 +08:00 via Android

@jininij 这个套路有点深啊。病毒作者预期这个病毒会被破解,并且破解之后安全人员还真会去注册这个域名 & 启用。(言外之意,要是安全人员没灵光一闪,去注册这个域名,那还是不满足病毒作者的控制条件吧。)

|

23

xyjtou 2017-05-14 08:52:16 +08:00 via Android

|

24

jininij 2017-05-14 09:00:48 +08:00 via Android

@xyjtou 一个三个月前已经修复的 bug,一个只要关闭几个端口就能阻止的病毒。我总觉得能传播这么广,作者都很难预料到。如果只是影响到几百个几千个用户,这种防侦查手段确实是十分有用的。

另外,当初漏洞刚爆出来的时候,就有了这个病毒。是之前的病毒彻底爆发,还是出现了新的病毒变种?无论是那种情况,作者都很难预料到事情的严重性吧。 |

25

ProjectAmber 2017-05-14 09:03:23 +08:00 via iPhone |

26

ProjectAmber 2017-05-14 09:07:15 +08:00 via iPhone

他发现病毒通过 smb 漏洞传染。并从源代码中找到了这个域名,顺手注册了。然后将样本发送给别人,发现别人无法复现传染过程,才意识到这是个开关。

不过这要是个将勒索病毒转化为破坏病毒的开关,那乐子就大了。 |

27

jininij 2017-05-14 09:08:11 +08:00 via Android

@xyjtou 解析为什么要 6 个小时生效?一般情况下,首次解析两分钟就能生效了吧。变更解析,因为缓存的缘故,确实最长需要 6-24 个小时。注意是最长。一般一两个 ttl 时间也就够了。

|

28

PP 2017-05-14 09:18:36 +08:00 via iPad

只是暂时性的中断了,黑客还可以更改。未感染的要抓紧时间打补丁,微软对 XP 和 2003 也发布了紧急公告和安全补丁。

|

29

leavic 2017-05-14 09:21:39 +08:00 via iPhone

这个作者水平不行啊,开关会被别人控制,应该让病毒检查自己的域名的一条 TXT 记录,然后来执行具体的命令,这样才是可控的。

|

30

lyog 2017-05-14 09:37:04 +08:00 via Android

在思考个问题,如果真的用自己域名,那不是顺藤摸瓜被一锅端?

|

31

xyjtou 2017-05-14 10:25:04 +08:00 @jininij 哦,可能我从来没有用过域名服务商的 dns,买了域名立即改 dns server,导致从没感受过 2 分钟就能生效的速度 ^-^

|

32

fuxkcsdn 2017-05-14 10:53:27 +08:00 via iPhone

被墙了就在 hosts 里做文章吧,还可避免掉包

|

33

letitbesqzr 2017-05-14 10:55:43 +08:00

这种情况某墙就应该发挥作用把这域名劫持到一个连通率高的 ip

|

34

deeporist 2017-05-14 11:59:23 +08:00

@jininij 没错啊 感觉还是病毒作者魔高一丈了啊 故意没去注册这个在一般情况下很难被注册掉的奇葩域名 这哪是开关 就是个警铃啊 作者自己一查这个域名注册没注册就知道反这个病毒的进展到什么地步了 而且这下不再传染的话 反毒人员在未染毒的机子上抓感染过程中的通信包就更困难了

|

35

bxgty 2017-05-14 12:00:09 +08:00 @jininij MalewareTech 的博客里写到了这些,和你的想法一致:“ I believe they were trying to query an intentionally unregistered domain which would appear registered in certain sandbox environments, then once they see the domain responding, they know they ’ re in a sandbox the malware exits to prevent further analysis.”

另外,这个作者还提到,他之前见过类似的方式。不过举出的例子是测试随机生成的 5 个域名。对比起来,wannacry 的反侦查手段很粗糙(假设这个是反侦查的检测)。 |

37

sunulin 2017-05-14 12:02:48 +08:00 via iPhone

自己加 host 是不是也可以预防病毒运行呢?。。

|

38

sunulin 2017-05-14 12:04:17 +08:00 via iPhone

传播途径还是要关闭 445 吧。。

|

39

bxgty 2017-05-14 12:08:30 +08:00

@xyjtou 长微博肯定不是搞技术的人写的。MalwareTech blog 里提到他们注册完域名,等着生效的时候还在自己 sandbox 里面观察病毒加密之后的传播方式。

“ While the domain was propagating, I ran the sample again in my virtual environment to be met with WannaCrypt ransom page; but more interestingly was that after encrypting the fake files I left there as a test, it started connecting out to random IP addresses on port 445 (used by SMB).” |

41

wm5d8b 2017-05-14 12:21:21 +08:00 via Android

然并卵,大量感染的内网电脑访问不了外网,明天周一上班又是一波

|

42

xyjtou 2017-05-14 12:23:35 +08:00 via Android

|

43

xyjtou 2017-05-14 12:25:09 +08:00 via Android

用通俗的话来说,就是:我知道你会知道我知道你会知道我知道你会知道 ...

|

44

lyhiving 2017-05-14 12:30:36 +08:00 via Android

域名不含数字,可以肯定不是国内黑客所为

|

46

odoooo 2017-05-14 13:05:20 +08:00

病毒运行测试:

|

47

Domains 2017-05-14 13:16:08 +08:00

@lyhiving 换眼镜吧

@xyjtou 不是的,就算是你换 NS 记录也不需要,那个最多 48 小时是一个保守的估计,是计算全世界的情况。然后你要先搞懂的是,所谓域名解析的缓存是针对有访问个这个域名的整个地区才存在的,如果一个地区没有人访问过这个,仍然可以是实时解析,你新注册一个域名,因为你访问过,你所在网络会有缓存,所以你所在的整个地区都会因为有缓存受影响,但是另外地区、另外的网络只要没有人访问过,你就算换 NS 记录,对于他们没有缓存过的,仍然是实时解析。 所以你要实时也是可以的,换 NS 记录,你加 SS 访问就是实时了。 像这么又长又臭的域名,全世界都不会有人访问过,也就不会有缓存的存在而影响到。 |

48

liaoyaoheng 2017-05-14 13:33:39 +08:00

@bxgty 请教,ADSL 下通过路由器访问,且 Drop Ping From WAN Side,是否就免疫?

|

52

mingyun 2017-05-14 23:04:58 +08:00

这小哥要火

|

53

iutopia 2017-05-14 23:22:29 +08:00 via Android

最新通告出现了变种,新的变种已经没有 kill switch 了。也不知道是不是真的。

|

54

bxgty 2017-05-15 05:08:14 +08:00

@liaoyaoheng 按我的理解,病毒应该不会直接从外网像 NAT 网络传播。但是最简单的防御方式还是打微软的补丁,或者是把 445 ( SMB )端口封住。

|

55

bxgty 2017-05-15 05:09:36 +08:00

@iutopia 有可能。昨天 twitter 上有人试着运行病毒+抓包,并没有发现以前的 DNS 解析+ HTTP GET 请求。

|

56

aitaii 2017-05-15 14:36:21 +08:00

这个博主的内容不能全信

|

57

litpen 2017-05-16 10:44:05 +08:00

坏人怎么可能这么好心还留个开关。其实这是病毒的一个自我保护机制,因为大部分病毒检测软件和安全人员都会把病毒放在沙箱里进行断网测试(这样子病毒就不能正常运行了),所以这是病毒为了不被发现的一种策略!

|