这是一个创建于 2698 天前的主题,其中的信息可能已经有所发展或是发生改变。

继昨天的 《直到现在仍有不少人认为,访问没隐私没价值的网页,不是 HTTPS 问题不大。。。》

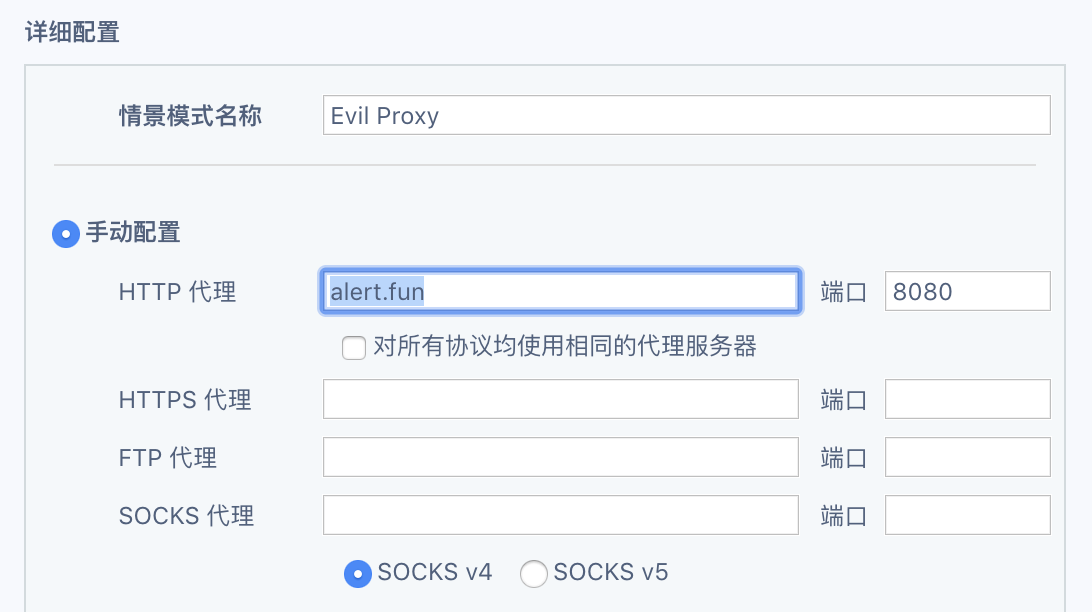

为了简单模拟“被劫持”的场景,这里就不搭 WiFi 之类的设备了,直接用最快捷的办法:浏览器 HTTP 代理。(事实上用代理时被劫持也是很常见的~)

我在自己的云主机上,临时开了一个 HTTP 服务:

主机:47.104.178.133 (或者直接填域名 alert.fun )

端口:8080

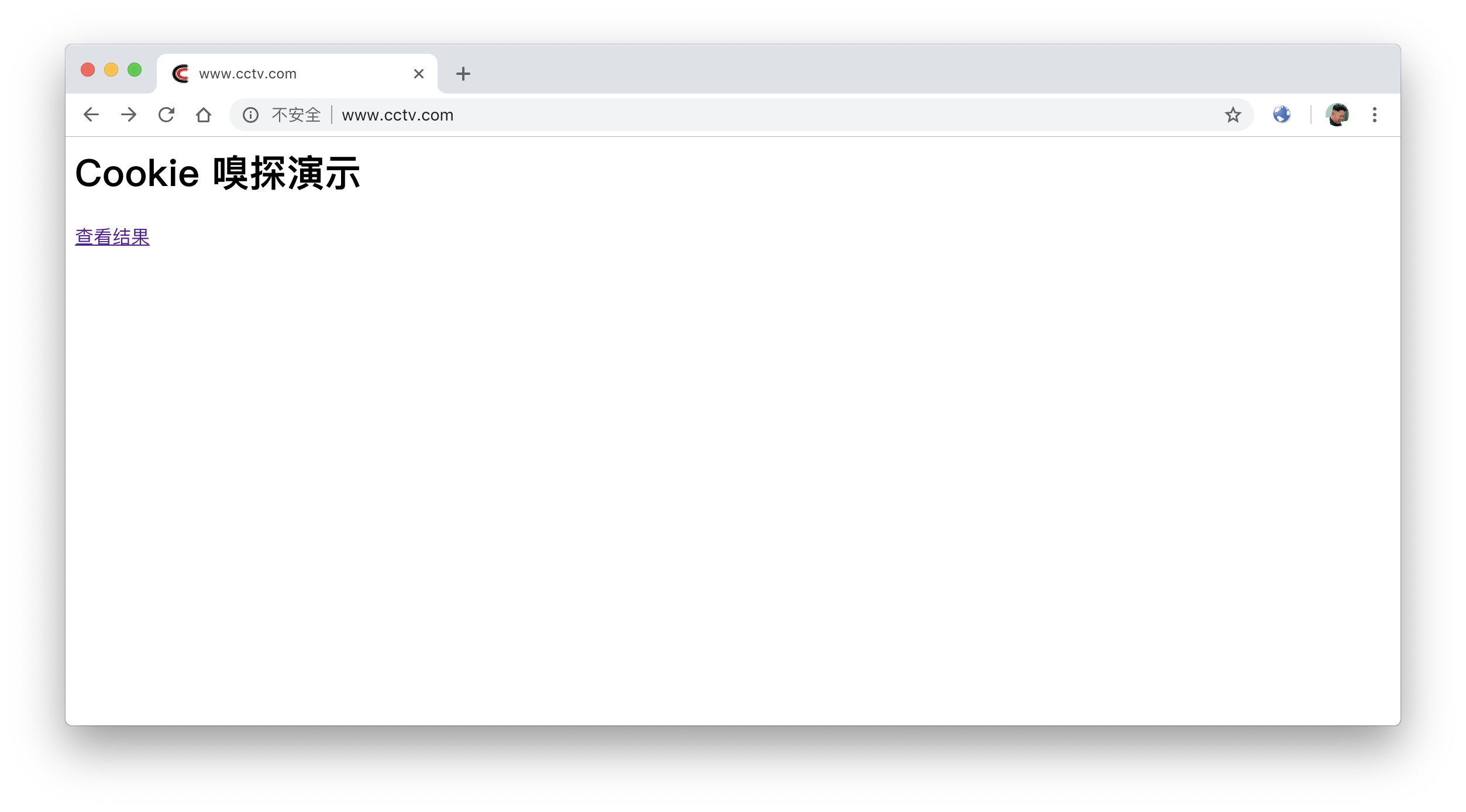

为了节省流量,就不开反向代理了,所以访问任意 HTTP 网站都会变成这个样子:

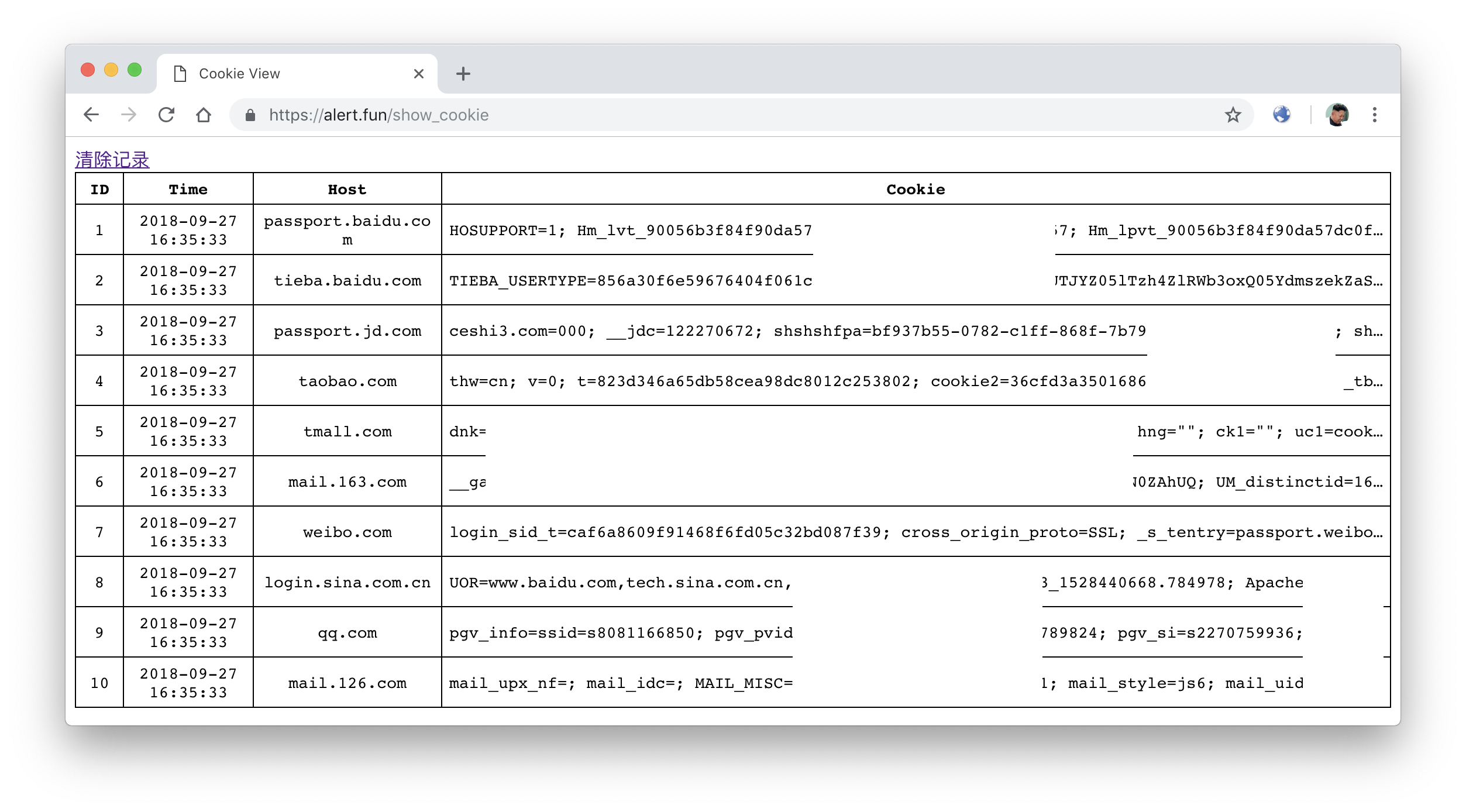

点击查看结果,里面就是嗅探到的各大网站 Cookie:

当然,这里只取了 10 个站点测试而已。100 个也一样,只是多耗一些流量而已。

这个页面比较简单,没做授权功能,只要提交和查看时 IP 没变就行。所以测试前保管好隐私,测完及时清理,泄露概不负责~

(由于这个云主机流量有限,请勿恶意刷新。余额用光就下线了)

第 1 条附言 · 2018 年 9 月 27 日

注意:代理设置里 只填 HTTP 代理,其他的不要填,否则结果页面就看不到了。(真实场合下也只能解 HTTP 的流量,其他加密流量只能纯转发)

132 条回复 • 2018-09-29 21:26:55 +08:00

1

taikobo 2018 年 9 月 27 日 via Android

手机 chrome 打开第一个页面是乱码

|

2

StederLee 2018 年 9 月 27 日 via Android 先为认真的楼主点个赞

|

3

hflyf123 2018 年 9 月 27 日

啥也没啊..

|

4

pinews 2018 年 9 月 27 日

开了代理,代理当然知道啊,想当初,用 arp 欺骗,别人把我主机当网关,数据都发到我主机的软件上了

|

5

sologgfun 2018 年 9 月 27 日

学习一下

|

7

wwyjx 2018 年 9 月 27 日 via iPhone

用代理的话 https 会话的 header 和 cookie 也同样能拿到,信任一下自己的证书就可以了。当然, https 有 ssl spinning 技术可以避免中间人攻击,但这是另外一个话题了。

|

8

morethansean 2018 年 9 月 27 日 via Android

@pinews 能成为代理的方法太多了。公共场所你放一个不设密码的 WiFi 试试。

|

9

zky001 2018 年 9 月 27 日

还是乱码

|

10

misaka19000 2018 年 9 月 27 日 via Android

你昨天没说要开代理啊?开了代理当然会泄露请求信息了,这有什么奇怪的吗

|

11

Archeb 2018 年 9 月 27 日 你昨天的帖子如果只看标题 都不知道你说的是 MITM 的情况下,我还以为你发现了什么 0day 能直接跨域读 cookie...

|

12

pisser 2018 年 9 月 27 日

真是一本正经胡说八道,先明白这种场景能干的事情多了,就算开不开第三方 cookie 只要 http 都能抓,但你扯到凭第三方能获取 https 的 cookie 就露馅,正确场景是如果某网站 http https 都能登陆的话那就可以重定向请求到 http 才能获取 cookie。

|

13

mytry OP |

14

ic2y 2018 年 9 月 27 日

mitm 的话,这有什么揭秘的???

|

15

misaka19000 2018 年 9 月 27 日

@mytry #13 实话说吧 我根本没懂你在说什么 你这里演示的代理和 HTTPS 又有什么关系

|

17

iamqiwei 2018 年 9 月 27 日

windows 10 chrome 乱码

|

18

snBDX1b0jJM4ogKd 2018 年 9 月 27 日 via Android 你的演示和你上个帖子没看出来联系。中间人 http 这不是大家都知道的吗?你需要证明的是,访问 http,如何跨域获取其它网站的 cookie

|

19

ShareDuck 2018 年 9 月 27 日

@cs010 #18 这样做行不行?有没有人测试一下?在当前访问的页面插入(中间人攻击,篡改)其他网站的资源(当然也是假的),例如插入图片。这样访问图片的请求会不会发送 cookie ??

|

20

lscho 2018 年 9 月 27 日 via Android

建议学习一下语文。。。

|

21

zn 2018 年 9 月 27 日 via iPhone 你把这叫劫持????你这种场景叫做主动送,不叫劫持。

同意楼上的观点,建议学习一下语文。 还有,既然喜欢网络安全技术,就要知道网络安全是一个大话题,真学懂了再到处卖弄不迟。 |

23

zn 2018 年 9 月 27 日 via iPhone @ShareDuck 不会。跨域不会发 cookie 的,如果一种浏览器连这种最简单的安全场景都解决不了的话,那可以直接关门倒闭了。

|

25

mytry OP 这种方案目前已是流量攻击里最常用的手段,甚至 Bad USB 也是用这种办法( USB 模拟一个网卡,然后批量发送 Cookie,老外貌似取了个名字叫虹吸法)。当然杠精们或许有更好更专业的办法,那是最好的。

|

27

xiangyuecn 2018 年 9 月 27 日

|

28

casparchen 2018 年 9 月 27 日

都中间人了还要 cookie 干嘛,直接做个假站搜集你的账号密码不更好?

|

29

abeholder 2018 年 9 月 27 日

其实最主要的问题是 ->

很多人以为楼主说的是被目标网站获取到其他各大站点 cookie, 但事实其实是“中间人攻击”。 |

30

LanFomalhaut 2018 年 9 月 27 日

这就是中间人啊 这种情况下你所有的 http 请求都在明文跑 中间代理抓的飞起很正常啊。。

|

31

imdong 2018 年 9 月 27 日 其实楼主的代理及其原理都非常简单。

更关键的是,从你电脑到目标网站,很多人都可以轻松在中间加上这样一个代理。 入侵电脑 /路由器修改 DNS 为自己的服务器,然后所有的解析都由代理服务器中转(有过这样的漏洞) 借用别人的网络 Wifi (不用说了,更简单),对方可以直接接到数据 伪基站类似的方案也不说了, 运营商就不说了,有目共睹... |

32

Levi233 2018 年 9 月 27 日 via Android

这只是挂了代理,这跟我开个 Burpsuite 抓包有啥区别。。。你要能不用代理的情况下仅凭个人的 http 站点抓来访者的其他站点 cookie 才算牛逼。。。

|

33

Levi233 2018 年 9 月 27 日 via Android

在设备正常发出去包后(不靠 http 代理拦截),https 的 cookie 就算中间人也抓不了的就被,因为加密了,楼主这里能抓到仅仅是因为 从你的设备发包到 http 代理是不会加密的,如果没这个代理,流量 ssl 加密 你抓个毛。。。就算在上游网络改 dns 啥的也是没用,不然 https 存在就没有意义了。

|

34

crab 2018 年 9 月 27 日

LZ weibo 金三月半 头像?

|

35

Levi233 2018 年 9 月 27 日 via Android

楼主上一个帖子是说随意访问 http 站点会有危险,因为 http 站点能过去到你其他站点的 cookie。。。。说这种话,被喷也不意外。

|

36

6IbA2bj5ip3tK49j 2018 年 9 月 27 日 你的标题给人的感觉是

我搭了个 http 页面,http://www.example.com/zhenniubi.html,只要你访问,我就能拿到你 alipay.com 、jd.com 的 cookie 实际操作就是 来,你用我电(dai)脑(li)访问吧 这和头条之类的标题党区别在哪儿。 |

37

ccc008 2018 年 9 月 27 日

@xgfan 对呀。楼主原文写的“只要允许了三方 Cookie (各大浏览器默认允许),访问任何一个 HTTP 网页,各大网站的 cookie 都会瞬间泄露”。但是楼主演示的却是在不安全网络下 cookie 会泄漏。说的不是同一件事情嘛

|

39

XiaoXiaoNiWa 2018 年 9 月 28 日 via Android 楼主的意思可能是这个:

中间人攻击 - Cookies 喷发 by EtherDream https://www.cnblogs.com/index-html/p/mitm-cookie-crack.html |

40

binux 2018 年 9 月 28 日 看了下上一个帖子,你都中间人了,禁不禁用第三方 cookie 有什么区别?

|

41

t6attack 2018 年 9 月 28 日

这个问题,对于 运营商 这种超级中间人来说,没太大意义。运营商能抓取的明文 cookies 本来就是海量级的。如果你的浏览器里存储着的某个网站的 cookie,说明运营商早就可以拿到它了。

但对于公共 wifi、咖啡店、快餐店,学校、机构、公寓楼网管,这种 小中间人 来说。很有意义。你只要打开 ip138 看一眼当前 ip,不怀好意的小中间人,就可以把你浏览器里的 cookie 轮一遍。 |

42

saucerman 2018 年 9 月 28 日 via Android

如果 a 网页中有一张图片来自 b 网页,当我们访问 a 网页,是不会把 a 网页的 cookie 发送到 b 网页的,也请求不了 b 网页的 cookie,这是游览器最基本的同源策略。

楼主此帖属于中间人攻击,和 http/https 有什么关系?和 arp 欺骗攻击一个道理。 请楼主搭一个 http 网页,我访问之后,可以获取我的所有游览器保存的 cookie。 |

43

AX5N 2018 年 9 月 28 日

楼上都是大佬,那我问个问题:

楼主当了中间人后,是如何抓取浏览器里所有 cookie 的,浏览器访问一个站点不是应该只发送一个站点的 cookie 出去吗。 |

44

Trim21 2018 年 9 月 28 日 via Android

@AX5N 网页里插上别的站点的资源,比如图片之类的,你就会去请求别的网站了。也不是所有 cookies,具体抓什么要看楼主网页里放了什么站点的资源。

|

46

bypythoncom 2018 年 9 月 28 日

@XiaoXiaoNiWa 貌似楼主就是这篇文章作者

|

47

lzhd24 2018 年 9 月 28 日

谢谢大神分享,在微博关注大神很久,一看截图的风格,喜欢留下一个思考题,就知道是 ED 大神哈哈

|

48

SP00F 2018 年 9 月 28 日

中间人攻击。。。。

如果在流量层拦截或者过滤,其实也算中间人攻击。。。 都走代理了,能不泄露吗。。。哪怕不走代理,你的运营商,你的骨干机房。全都可以获取得到你的 cookie。。 |

49

mytry OP @t6attack 这种方法能抓到运营商抓不到的 Cookie。你仔细看演示里面的请求域名,前面都有一个 ‘ a.’。这个就是规避 HSTS 的,没配置 includeSubDomains 或 preload 的 HTTPS 站点都无法避免。

|

50

SP00F 2018 年 9 月 28 日 楼主很牛批,描述的基本都是中间人攻击。

非要说只要访问 HTTP 就能泄露各大网站的 cookie 非要说只要访问 HTTP 就能泄露各大网站的 cookie实际上是我作为一个中间人,劫持了 A.COM 里面加载一些 B.COM 、C.COM 、D.COM 的资源就能取到 B.COM 、C.COM 、D.COM 的 cookie。 而不是楼主所说的访问任何一个 HTTP 网页,各大网站的 cookie 瞬间就能泄露(这里楼主描述有误,说明是中间人攻击一切就真相大白了好嘛。。非要说访问任何一个 HTTP 网页就能泄露各大网站的 cookie ) 非要禁止的话,请从源头处理。。。你的路由可以中间人你,你的运营商可以中间人你,你的骨干可以劫持你等等等等。。 而且也非一定要在 A.COM 里面加载 B.COM 的资源获取 B.COM 的 cookie。。只要你用着运营商的网络,就有可能被中间人。不管你是不是 HTTPS。。。只要 B.COM 是用户常上网站,那就是要被攻击的目标。 |

51

test99 2018 年 9 月 28 日 via Android 看半吊子楼主被喷的心疼,就这水平出来显摆个啥,驴头不对马嘴的,还提 badusb,你用过 badusb 么?用的哪一版硬件? payload 用的啥。半懂不懂还喜欢显摆的标题党真是越来越多了

|

52

mytry OP @test99 https://boingboing.net/2016/11/16/beyond-bad-usb-poisontap-take.html 2 分 40 秒 自己去看。你有更好办法也可以去提。

|

53

mytry OP |

54

ZavierXu 2018 年 9 月 28 日

V2 贴吧化之人人都是运营商……

|

56

swulling 2018 年 9 月 28 日 via iPhone

HTTP 中间人可以为所欲为,只用来抓 cookie 简直就是大材小用。

就好比发一个贴,我能空手切 1mm 的豆腐,结果用的是菜刀,这有什么好吹的。 |

57

oyosc 2018 年 9 月 28 日

确定这是技术贴?标题党吧,这尼玛有啥好揭示的,半吊子楼主不解释,真的丢人!

|

58

y1shan 2018 年 9 月 28 日

为什么你们不假装这个很厉害,为什么你们要说穿?

|

59

Mohanson 2018 年 9 月 28 日

|

60

Mohanson 2018 年 9 月 28 日

标题是 "访问任意 HTTP 页面各大网站 Cookie 被劫持", 结果你却让我连你的 HTTP 代理, 这不是搞笑吗

|

61

imn1 2018 年 9 月 28 日

我看着昨天两个人在吵很好笑,两个人说的是同一个标题但两件事,概念一个广义一个狭义,就这样争起来了

|

62

lxy 2018 年 9 月 28 日

大概楼主是想说明一个惯性思维的错误:

> 只要网站 A 全站 HTTPS 了就可以避免被 MITM 导致信息泄露 结论是不一定,如果 HSTS 设置不严以及 A 网站 cookie 未设置 secure,用户可以被其它网站的 HTTP 页面通过 MITM 获取到 A 网站的 cookie。 |

63

Greenm 2018 年 9 月 28 日

我想我理解楼主的立场,因为中间人无处不在,运营商就是作恶多端,而且无法规避的中间人,很多时候都是直接在跟运营商对抗。

但貌似其他人根本不在乎运营商这点,所以从最开始的出发点大家都不一样,很多人还认为中间人遥不可及,或者摆脱不了就无视掉。 |

64

icy37785 2018 年 9 月 28 日

@Greenm 不是呀,没人不在乎运营商呀,楼主是说,http 不安全,在这个立场上,用中间人作为手段,当然很多人会说中间人不合适,因为都中间人了,http 和 https 都解决不了问题,这才是上面很多人说楼主用中间人做例子不合适的点,要结合楼主上个帖子呀。

|

65

oovveeaarr 2018 年 9 月 28 日

我实话实说,如果 MITM 做的事可以多了去了,用酸酸 fq 不就是直接在 tcp 层面 redirect 了么,还有必要这么复杂么。。

LZ 这个条件就错了,危害性排序根本不一样。 MITM 相较于什么三方 cookie 危害性大多了,我打个比方,之前棱镜门还有通过分光镜在光纤上直接窃听元数据,就算你禁用了三方 cookie,直接 http 劫持,没设置 secure 的 cookie 不是一样出来了么。 |

66

tongz 2018 年 9 月 28 日

没仔细看帖的我, 还以为只要访问了 LZ 的网站我的所有 Cookie 就都会瞬间泄露, 吓得我开了隐身模式~

|

67

huskar 2018 年 9 月 28 日 via Android

楼主,我理解你是想表达在被中间人的情况下,https 也不是 100%安全的。但是你自己看看你起的这些标题,说你危言耸听、标题党过分吗?你说的这些内容其实很初级,不用专门搞安全的,有过前端或后端开发经验的人都能明白。你好好讲清楚不就行了?为什么非得起个这种头条一样的标题?

|

68

presoul 2018 年 9 月 28 日 via Android

关心的是运营商是否作恶。

|

69

python 2018 年 9 月 28 日 via Android

标题党

|

70

hpeng 2018 年 9 月 28 日 via iPhone

直到现在,居然仍有不少人(甚至包括做 Web 开发以及安全的),以为只有涉及隐私的网页用 HTTPS 才有意义。随便浏览一个从搜索引擎里点出来的 HTTP 垃圾站对自己并没什么影响。。。

———— 我想看到的是随便点一个垃圾站点对我的影响,不是挂代理。来多一个不是中间人的例子吧 |

71

mytry OP @oovveeaarr “通过分光镜在光纤上直接窃听元数据” 有很多网站的 Cookie 是嗅探不到的,比如演示里的 weibo.com 就是一个例子,因为 weibo.com 配了 HSTS,只要之前访问过,就不会出现 https://weibo.com 。事实上,这个演示里是访问 **http://x.weibo.com** 来获取的,因为 weibo.com 漏配了 includeSubDomains。

|

72

7colcor 2018 年 9 月 28 日

看过楼主的博客,很有意思。

学习了 |

73

oovveeaarr 2018 年 9 月 28 日

@mytry #71 窃取元数据跟 Cookie 没有什么联系呀,我们都不知道分光镜能不能做到管道重定向,现有的资料没有提。如果可以做到,管道级别的 MITM 攻击力不限于 cookie 噢。。不要总盯着 cookie 看啊。

|

74

mytry OP 上面写错几个字,重写一遍。

---- @oovveeaarr “通过分光镜在光纤上直接窃听元数据” 有很多网站的 Cookie 是嗅探不到的,比如演示里的 weibo. com 就是一个例子,因为 weibo 配了 HSTS,只要之前访问过一次,之后一直是 HTTPS,所以普通嗅探拿不到 weibo 的 Cookie。事实上,这个演示里访问的是 [x. weibo. com] (注意前面有 x.)。因为 Cookie 具有子域继承的特性,所以就可以拿到 weibo 的 Cookie。其根源就是因为 weibo 没有配 includeSubDomains,所以导致 HSTS 作用降低。 |

75

mytry OP @hpeng 挂代理只是方便你看演示结果而已,只要你上了 HTTP 的站时时刻刻都在被运营商劫持,只看它想劫持到什么程度而已。除非你是专线上网,否则中间人无时无刻不存在。

|

76

fullpowers 2018 年 9 月 28 日

文不对题

|

77

jadec0der 2018 年 9 月 28 日 替楼主感到绝望,都说的这么明白了还有人不懂

|

78

zpf124 2018 年 9 月 28 日

噱头十足!不论昨天还是今天!

昨天那个帖子给人一种 "大多数网站都可以在 http 下 获取 其他网站的 cookie" , 误导人以为是任意网站 都可以获取其他网站的攻击。 今天瞎几把扯了一顿 结果来了个中间人攻击... 这个不用你演示,https 推出的时候很多人就已经知道了。 我明天还可以说 我还能获取了 https 网站的 cookie 呢,弄个木马就搞定了,即便这时代了 中木马的老电脑依旧还是很多呢。 |

79

zpf124 2018 年 9 月 28 日 @jadec0der 我替所有早就知道 http 明文传输和中间人攻击的程序员感到绝望。

居然有人觉得 这个 噱头标题党的楼主说是对的。 你访问一个普通的 http 小站,这个小站站长根本获取不到你其他网站的 cookie。 从昨天到现在一群人都以为 楼主要证明的是 这个小站站长可以在你访问它网站的时候跨域偷到其他第三方的 cookie。 结果 他居然拿去年还是前年 315 晚会都玩剩下的东西来证明他的结论。 而且证明的也不是小站的站长可以拿到你的 cookie,而是劫持了你网络的黑客可以 cookie。 很感谢你们再提一次那次 315 晚会的安全提醒,那次的主题是提醒普通民众不要随便连未知的网络。 而这个和 http 关系不大,所有的明文传输都会被中间人攻击,最容易受害的不是 http 而是邮件服务。 所以我只要证明了 "我通过木马可以拿到 https 的 cookie" 是不是就可以证明 "你们访问 https 站点也是不安全的,https 的站长也可以读到你的其他网站的 cookie?” |

80

imnotfine 2018 年 9 月 28 日

心疼楼主.

你可以再改一下, 代理向 index.html 插入一段 js, 获取 cookie, 然后发到 ajax 远程服务器 这应该能说明用 http, 还不加 httpOnly 是个极大的隐患. ---- 还有个建议, append 一下, "挂代理只是方便演示, 不影响说明, 看不懂请关闭窗口. 你老师没能教会你计算机网络, 我更教不会啊" |

81

hpeng 2018 年 9 月 28 日

@mytry 你要这么说, 那么配不上你在第一个帖子上描述的, 如果是中间人, 连我这种半桶水的都知道.. 没法演示你上一个帖子描述的, 就没什么新奇的.

|

82

GeruzoniAnsasu 2018 年 9 月 28 日

#80 +1

其实 lz 这第二帖比第一帖还模糊 明明要说的是 向中间插 js 运营商第三方泄露 强行被理解成谁 http 谁就能拿到泄露 杠精的产生:望文生义+不动脑子+倾向于喷 |

83

Shazoo 2018 年 9 月 28 日

叹气。看了 10 多分钟的帖子,感觉楼主说的东西我都知道,就是不知道楼主想表达什么。

窃以为楼主通过两个帖子告诉我们: * 在有中间人攻击的* 网络环境下,一些没有配置 HSTS + includesubdomain/cookie 没配置 secure 的网站的 cookie 是很容易泄露的。大伙赶快声讨他们或者配置自己浏览器拒绝第三方 cookie 啊~~不信?你来试试我这个牛逼(?)实验! |

84

bypythoncom 2018 年 9 月 28 日

以前看过楼主的博客,写的很棒,不知道为啥现在喜欢故弄玄虚了。。。

|

85

jadec0der 2018 年 9 月 28 日

@zpf124 「从昨天到现在一群人」为啥要以为「小站站长可以在你访问它网站的时候跨域偷到其他第三方的 cookie 」?

昨天的帖子说的挺明白了,你看不懂吗?我真的不明白这么简单的问题为什么有人理解错,我替你揪心。 楼主讨论的问题简单有错吗?你对 V2EX 的期望是什么? DEF CON? Black Hat Conference? 觉得简单略过就好啊,为啥要进来胡搅蛮缠? |

86

zpf124 2018 年 9 月 28 日

@jadec0der 请你给我翻译翻译什么叫

"殊不知,只要允许了三方 Cookie (各大浏览器默认允许),访问任何一个 HTTP 网页,各大网站的 cookie 都会瞬间泄露。。。(原理很简单,大家可以想想为什么)" |

87

zzzzzzZ 2018 年 9 月 28 日 文章标题《震惊!现在还有很多人认为站在马路上不会死!》

帖子内容《现在还有很多人认为红灯亮的时候过斑马线觉得自己没事》 揭秘演示《摆 10 个假人放在斑马线上,开辆车踩满油门砰一下撞过去》 无脑路人《哇!楼主好牛逼!居然买的起车!没开过车的我觉得好厉害呀!》 正经坛友《人被车撞肯定会出事啊,不要用自己的肉体去检验车的安全性啊,不要闯红灯啊,绿灯再过马路啊,没车的时候还是可以过马路的》 楼主独白《嗯!装了一个大比,帖子里还是有不少愿意捧臭脚的!自尊心满足~》 目前舆论《千万不要站在马路上!否则会死!》 |

88

pisser 2018 年 9 月 28 日

又看了一下其实这贴说的是效率问题,而且不只单方面问题。服务端和客户端都有缺陷。

搜了一下这文章大概问题表述清楚了。 https://resources.infosecinstitute.com/securing-cookies-httponly-secure-flags/ |

90

luoway 2018 年 9 月 28 日 @zzzzzzZ

文章标题《千万不要站在马路上!否则会死!》 帖子内容《震惊!现在还有很多人认为站在马路上不会死!》 揭秘演示《摆 10 个假人放在斑马线上,开辆车踩满油门砰一下撞过去》 无脑路人《哇!楼主好牛逼!居然买的起车!没开过车的我觉得好厉害呀!》 正经坛友《人被车撞肯定会出事啊,不要用自己的肉体去检验车的安全性啊,不要闯红灯啊,绿灯再过马路啊,没车的时候还是可以过马路的》 楼主独白《嗯!装了一个大比,帖子里还是有不少愿意捧臭脚的!自尊心满足~》 目前舆论《现在还有很多人认为红灯亮的时候过斑马线觉得自己没事》 |

91

icy37785 2018 年 9 月 28 日

楼主第一帖大概再说,大家要穿衣服,不穿衣服很容易就会死。

于是大家好奇,为什么不穿衣服很容易就会死。 于是楼主发了第二帖,用管制刀具一刀就可以干掉没穿衣服的人。 随后很多人就说,我们都知道管制刀具一道就能干掉没穿衣服的人呀,但是这证明不了你的观点呀。对方都有管制刀具了,怎么也算不上简单,而且都有管制刀具了,穿了衣服不是一样能干掉么。 剩下一部分人回复到,你们怎么还没理解楼主说的,管制刀具没你们想得那么难买到,楼主只是讨论管制刀具可以干掉没穿衣服的人,有错么。 我其实能理解楼主,想把标题取得吸引人一点,内容上面除了夸张一点,也不能算错,但是底下回复那部分说没理解楼主说的的那部分人,我就不大能理解了。 |

92

Levi233 2018 年 9 月 28 日 via Android

@jadec0der

"殊不知,只要允许了三方 Cookie (各大浏览器默认允许),访问任何一个 HTTP 网页,各大网站的 cookie 都会瞬间泄露。。。(原理很简单,大家可以想想为什么)" 就凭这段话的吹嘘程度,你还在帮楼主说话??? 麻烦给我一个 http 网页泄露我各大网站的 cookie,谢谢 |

93

jadec0der 2018 年 9 月 28 日 via Android

|

94

momo1999 2018 年 9 月 28 日

我还是 block 吧,看着心烦

|

96

sunorg 2018 年 9 月 28 日 via Android

局域网嗅探也可以了解下

|

97

SP00F 2018 年 9 月 28 日

@jadec0der #93 这个就是中间人攻击来自运营商的强 X,而不是访问一个 HTTP 网页就能泄露各大网站的 cookie。。。请阅读理解一下。。

你搭一个 HTTP 网页给我我去访问请泄露一下我的 cookie。。。要讨论问题也要把内容描述清楚好吧。别上来就是 [殊不知,只要允许了三方 Cookie (各大浏览器默认允许),访问任何一个 HTTP 网页,各大网站的 cookie 都会瞬间泄露。。。(原理很简单,大家可以想想为什么)] 注意: [访问任何一个 HTTP 网页] 你要描述清楚是来自中间人攻击劫持等等问题就没有这么多人吐槽楼主了。。 |

98

jadec0der 2018 年 9 月 28 日 via Android

|

99

abeholder 2018 年 9 月 28 日

还在吵 。。。

先站个队 ,站楼主这边 。 对网络安全的知识比较匮乏,之前一直以为中间人只能 xx 裸奔的 http 之类的~ 现在我知道了没配置 includeSubDomains 或 preload 的 HTTPS 站点 cookie 也很有可能被中间人在我们访问的任意 http 页面中注入此类脚本而获取。。。 所以我决定还是禁用第三方 cookie~~ 另外,谢谢楼主~ |